Bright Dataのインフラストラクチャは、データセンターのIPの安定性とレジデンシャル接続の信頼性を組み合わせたISPプロキシを含む、複数のプロキシにまたがっています。

この記事では以下について学びます:

- TLS復号化フォワードプロキシと、それらが管理する2つの個別の接続の基本的なアーキテクチャ。

- このような複雑なマルチコネクション環境でエラーをデバッグする際に開発者が直面する課題。

- RFC9209のProxy-Statusヘッダがどのようにプロキシレイヤ全体のエラー報告を標準化するか。

- プロキシ-ステータス-ヘッダの実装とパースに関する実践的なガイド。

- 様々なプロキシサーバがこのアーキテクチャにどのように適合するかについて詳しく説明します。

さあ、始めましょう!

プロキシ層(TLS傍受)の仕組み

Burp Suiteのようなフォワードプロキシのアーキテクチャにおいて、最も重要で誤解されがちなコンポーネントはプロキシ層と、暗号化されたトラフィックを処理するそのメカニズムです。TLS Interception として知られるこのプロセスは、プロキシが他の方法では不透明である HTTPS リクエストとレスポンスを検査して変更することを可能にするエンジンである。

Bright Data のフォワードプロキシとリバースプロキシのような最新のプロキシサーバは、これと同じアーキテクチャ原理に従っている。

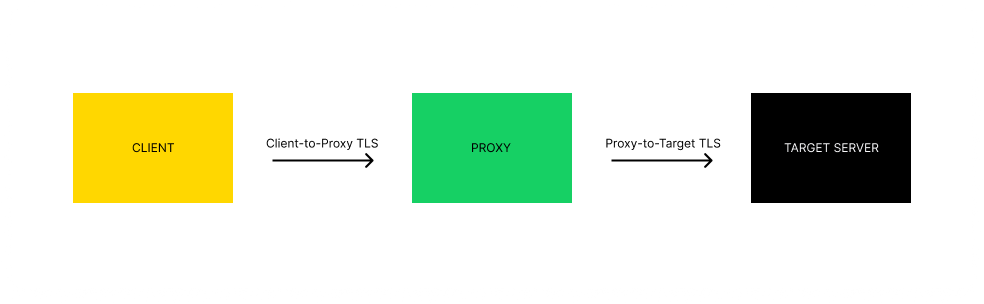

その核心は、プロキシが制御された “中間者 “として機能することである。それは単にパケットを中継するだけでなく、2つの完全に独立したTLSコネクションを確立し、セキュアなチャネルを効果的に2つに分割する。以下の図は、この基本的な分離を示している:

このチェーンを形成する2つの異なるTLS接続を分解してみよう。

- クライアントからプロキシへの接続

ここが傍受のマジックが起こる場所だ。Burp Suiteのようなツールを使うようにブラウザを設定すると、次のようなシーケンスが発生する:- Client Hello:クライアント(あなたのブラウザ)はプロキシに Client Hello メッセージを送る。重要なのは、このメッセージにServer Name Indication (SNI)拡張子が含まれていることで、意図する宛先ホスト名(例えば、brightdata.com)を宣言する。

- プロキシのごまかし:SNIを見たプロキシは、Client Helloを直ちに転送しない。その代わりに、要求されたホスト名(brightdata.com)の デジタル証明書を動的に生成する。

- 信頼のルート:この生成された証明書は、Let’s Encrypt や DigiCert のような公開認証局(CA)によって署名されたものではない。プロキシ自身のローカル認証局(CA)によって署名されます。これが動作するためには、プロキシの CA 証明書(例えば burp.crt)を ブラウザやオペレーティングシステムのトラストストアにあらかじめ インストールしておく必要があります。あなたのマシンはこのCAを信頼するので、プロキシが生成するすべての証明書を自動的に信頼する。

- ハンドシェークの完了:プロキシはこの偽造された証明書を使用してクライアントとの TLSハンドシェイクを完了する。クライアントの観点からは、brightdata.comへの安全な接続の確立に成功したことになる。実際には、プロキシに対してのみ安全な接続がある。

- プロキシからターゲットへの接続

並行して、プロキシは接続の正当な側を処理する:- 新しい接続:新規接続: プロキシは実際のターゲットサーバー(brightdata.com)と標準的で正当な TLSハンドシェイクを開始する。

- 検証:プロキシはサーバーの実際の証明書を受け取り、公開トラストストアに照らして検証し、それが有効で、信頼できる公開CAによって発行されたことを保証する。

- セキュアチャネル:プロキシとターゲットサーバーの間に、純粋にセキュアなチャネルを確立します。

検査のチョークポイント

両方のセキュアチャネルが確立されると、プロキシはインテリジェントな 仲介者になる。これでプロキシは次のことができる:

- 偽造証明書の秘密鍵を使ってクライアントからのトラフィックを復号化する。

- 暗号化された HTTP リクエストを検査、記録、修正する。

- 本物のサーバーへの接続から得たキーを使って、(変更された可能性のある)リクエストを再暗号化し、転送する。

- サーバーのレスポンスに対して逆のプロセスを繰り返す。

この基礎は、どこでどのようにエラーが発生するのかを理解するために極めて重要である。Burp SuiteのようなツールにおけるTLS関連のエラーのほとんどは、最初のコネクション(クライアントとプロキシのリンク)の断絶に起因する。クライアントがプロキシのCAを信頼しない場合、あるいはプロキシが説得力のある証明書を生成できない場合、ハンドシェイクは失敗し、傍受は不可能になる。この2つの接続モデルを理解することが、これらの問題を効果的に診断し解決する鍵である。

プロキシ-ステータスヘッダの実装とパースの方法

プロキシのデバッグを当てずっぽうから正確な科学に変えるために RFC 9209 を活用しましょう。このガイドでは、Proxy-Status ヘッダを実装し、その重要なパラメータを解析して、リクエスト失敗の段階と原因を即座に突き止める方法を示します。

Proxy-Status HTTP レスポンスヘッダは、プロキシがリクエスト処理中に何が起こったかを報告するための標準化された方法です。暗号化された502 Bad Gatewayの代わりに、機械が読み取り可能な失敗の理由を得ることができます。

ピンポイント診断のためのコアパラメータ

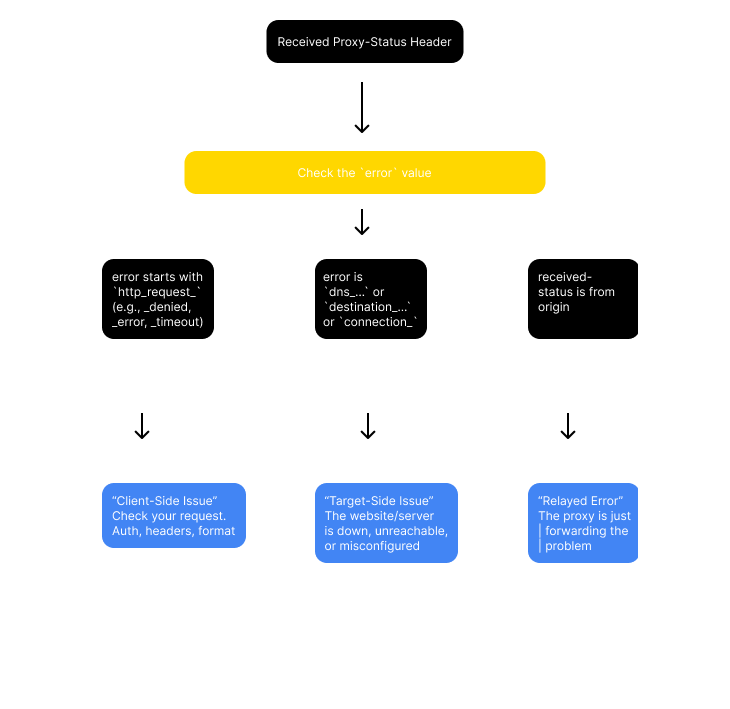

リクエストに失敗したときは、Proxy-Statusヘッダーの以下の3つの主要なパラメータを解析する:

| パラメータ | パラメータ 説明 | 値の例 | 内容 |

|---|---|---|---|

エラー |

エラーの種類を表す定義済みのトークン。これが主な診断となります。 | http_request_error |

失敗のカテゴリー。 |

詳細 |

追加のコンテキストを含む、人間が読める文字列。 | "Invalid HTTP version" (無効な HTTP バージョン) |

エラーの具体的な理由。 |

received-status |

プロキシがネクストホップ(例えばオリジンサーバー)から受け取ったHTTPステータスコード。 | 503 |

アップストリームサーバの問題を示します。 |

ステップバイステップの実装

ステップ 1: ヘッダを出すようにプロキシを設定する

まず、プロキシサービス(NGINX、Apacheトラフィックサーバ、カスタムソリューションなど)がProxy-Statusヘッダをレスポンスに追加するように設定されていることを確認します。

proxy_set_header Proxy-Status "error=<error_type>; details="<extra_info>"; received-status=<status_code>";実際には、変数を使用して、エラー状態に基づいてこれらの値を動的に入力する。

ステップ2:クライアント/アプリケーションでヘッダーをパースする

アプリケーションがエラー応答を受信したら、Proxy-Statusヘッダをチェックし、そのキーと値のペアを解析する。

インポートリクエスト

def diagnose_proxy_failure(url, proxy_config):

try:

response = requests.get(url, proxies=proxy_config): try.

# 4xx/5xx ステータスコードに対して例外を発生させ、except ブロックにジャンプさせる

response.raise_for_status()

return "Success", response

except requests.exceptions.HTTPError as e:

response = e.response

# Proxy-Statusヘッダをチェックする

proxy_status_header = response.headers.get('Proxy-Status')

diagnosis = "不明な失敗"

if proxy_status_header:

# パラメータを辞書にパースする

params = {} # パラメータを辞書にパースする

for part in proxy_status_header.split(';'):

part = part.strip()

if '=' in part:

key, value = part.split('=', 1)

params[key.strip()] = value.strip('"')

# パラメータ'error'に基づいて診断する

error_type = params.get('error')

詳細 = params.get('詳細', '詳細がありません')

if error_type == 'http_request_denied':

diagnosis = f "CLIENT ISSUE: Request blocked by proxy policy.詳細:{詳細}"

elif error_type == 'dns_timeout':

diagnosis = f "ターゲット問題: プロキシがターゲットドメインを解決できませんでした。詳細:{詳細}"

elif error_type == 'destination_ip_unroutable':

diagnosis = f "ターゲット問題: プロキシがターゲットIPにルーティングできません。詳細:{詳細}"

elif error_type == 'connection_timeout':

diagnosis = f "ターゲット問題: プロキシがターゲットサーバーに接続できませんでした。詳細:{詳細}"

elif error_type == 'http_response_incomplete':

診断 = f "ターゲット問題: オリジンサーバーが不正なレスポンスを送信しました。詳細:{詳細}"

else:

diagnosis = f "プロキシ問題: {error_type}。詳細:{詳細}"

else:

diagnosis = "レガシプロキシです:Proxy-Statusヘッダーがありません。一般的な HTTP ステータスコード解析にフォールバックしてください。"

戻り値 diagnosis, responseBright Dataの実装

Bright DataはX-BRD-ERR-CODEヘッダで同様のアプローチを使っています。これはRFC 9209より前のものですが、同じ目的を果たします。これがどのように新しい標準に対応するか見てみましょう。

シナリオIPv6プロキシを使ってIPv4のみのウェブサイトにアクセスしようとする。

- 何が見えるか:HTTP 502 Bad Gatewayエラー。

- Proxy-Statusなし:クライアント、プロキシ、ターゲットのエラーかどうかを推測するには、ログやドキュメントをチェックする必要があります。

- Bright Dataのヘッダーを使用した場合:

HTTP/1.1 502 Bad Gateway X-BRD-ERR-CODE: target_40011彼らのドキュメントによると、target_40011は “Target host has no IPv6 address “を意味する。 - RFC9209標準では

HTTP/1.1 502 Bad Gateway プロキシ-Status: destination_ip_unroutable; details="Target host has no IPv6 address"; received-status=502

これで、RFC 9209に準拠したクライアントであれば、ベンダー固有のロジックなしに、このエラーを自動的に理解して処理できるようになった。

Proxy-Statusを使ったトラブルシューティングのフローチャート

Proxy-Statusヘッダを実装してパースすることで、一般的なエラーコードから正確で実用的な診断に移行し、プロキシ関連の問題を解決するために必要な時間を大幅に短縮することができます。

最新のプロキシのトラブルシューティングにおける主な課題

RFC 9209のような標準化の努力の前は、プロキシ関連の問題のデバッグは、 暗号化された手がかりを解読するための苛立たしい練習であることが多かった。問題の核心は、前のセクションで述べられている2つの独立したTLS 接続間のコンテキストの根本的な不一致にあった。エラーが起こるとき、プロキシは複雑な2段階の失敗を、一つの、しばしば曖 昧なHTTPステータスコードで表現しなければならなかった。

これらの問題は、単純なHTTPリレーから複雑なTLSインターセプトゲー トウェイまで、すべてのタイプのプロキシサーバーにしばしば影響する。

典型的な例は502 Bad Gatewayエラーです。エンドユーザーから見ると、これは役に立たない単一のメッセージです。しかし、ネットワーク管理者にとっては、この1つのコードで、トランザクションの異なる部分にある少なくとも3つの異なる障害ポイントを隠蔽することができる:

プロキシからターゲットへの接続におけるDNSの失敗

プロキシ自身がターゲットサーバーのホスト名を解決できなかった。クライアントからプロキシへの接続は正常であったが、プロキシが先に進むこと は最初のステップで失敗した。

プロキシからターゲットへの接続でのTLSハンドシェイクの失敗

プロキシはターゲットサーバーに到達したが、安全な接続をネゴシエート できなかった。これは、サーバーが古い暗号スイートを要求しているか、期限切れの 証明書を提示しているか、ホスト名が不一致であることが原因かもしれない。

クライアントからプロキシへの接続における認証またはポリシーブロック

クライアントはプロキシへの接続に成功したが、プロキシ自身の内部ポリシー によってリクエストが拒否された。これは、認証情報が不足しているか、ブラックリストに登録されたURLカテゴリにアクセスしようとしているか、データ損失防止(DLP)ルールをトリガしていることが原因である可能性がある。

重要な課題は、当時HTTPプロトコルが、これらの失敗のどれが発生したか、なぜ発生したかを伝える標準的なメカニズムを提供していなかったことである。プロキシは、多層的なネットワークエラーを単一の一般的なステータスコードにまとめることを余儀なくされた。

ベンダー固有の回避策

標準がない中で、プロキシベンダーはより詳細な情報を提供するために、彼ら 自身のプロプライエタリなソリューションを開発した。彼らはクライアントに送り返されるエラー応答にカスタムHTTPヘッダを追加し始めた。

例えば、”ベンダーX “のトラブルシューティングガイドは、次のようなヘッダを探すように指示するかもしれない:

X-Proxy-Error:policy_block_url_category_gambling

一方、”ベンダーY “のガイドでは、次のようなヘッダを使用するかもしれません:

X-CorpFirewall-Reason:auth_failure_client_cert

このアプローチはいくつかの新しい問題を引き起こした:

- ベンダーロックイン:ベンダーロックイン:トラブルシューティングの手順が、セキュリティ・ベンダーの製品に特化したものになってしまう。管理者の知識は転用できない。

- クライアント側の不透明性:これらのカスタムヘッダは、しばしば中間システムによって取り除かれたり、クライアントアプリケーションによって無視されたり、標準的なウェブサーバのアクセスログに記録されなかったりした。

- 一貫性の欠如:エラータイプの共通辞書がなかったため、複数のプロキシが存在する環境で統一されたモニタリングやアラートシステムを構築することが困難だった。

このような不透明なエラーや非標準のヘッダは、系統的なデバッグを遅く非効率的なものにしていました。それは、プロキシがリクエストを拒否する背後にある「理由」を伝え るための、ベンダーにとらわれない普遍的な方法に対する明確な必要性を 生み出し、正式な標準への道を開いた。

RFC9209 Proxy-Statusヘッダーとは?

プロキシのトラブルシューティングにおいて、当て推量を正確さに置き換える IETF 標準。

RFC9209以前は 502のBad Gatewayは、DNSの失敗、ポリシーのブロック、ターゲットのタイムアウトなど、あらゆることを意味していた。違いを見分ける標準的な方法はない。

RFC9209以降: チェーン内のすべてのプロキシは、以下のような構造化されたパラメータを 使って、どの接続がなぜ失敗したかを正確に報告することができる:

- エラー:error:あらかじめ定義された失敗のタイプ(例えば、dns_timeout、 http_request_denied)。

- 詳細:人間が読める説明

- received-status:アップストリームからのHTTPステータス

結果クライアント側の障害とターゲット側の障害を、ベンダーに依存することなく瞬時に明確にする。

Bright DataによるRFC9209の採用:2026年のアップデート

独自のヘッダーから普遍的な標準への移行。Bright Dataは現在、カスタムx-brd-err-codeヘッダをRFC9209Proxy-Statusヘッダに置き換えています。

現状(2026年):

- デュアルサポート期間:

x-brd-err-codeヘッダーとProxy-Statusヘッダーの両方が返される。 - 例:

target_40011 のエラーにはProxy-Status: destination_ip_unroutableも含まれるようになった。

今後の計画

x-brd-*ヘッダの段階的廃止- 普遍的な

Proxy-Status標準への完全移行 - 新しいトラブルシューティングアプローチを反映したドキュメントの更新

影響顧客はすべてのプロキシプロバイダで標準化されたツールを使うことができる。

RFC9209を使用した一般的なプロキシエラーのガイド

このセクションでは、プロキシチェーンのどの部分に責任があるかを明確に区別しながら、よくあるHTTPプロキシエラーを新しい標準にマップします。

レジデンシャルプロキシネットワークのようなあなたのプロキシネットワークの信頼性は、これらのエラーが本番環境でどのように、どこで現れるかに直接影響します。

- HTTP 407とクライアントのエラーコード:クライアントからプロキシへの問題(例:

client_10000: Authentication failed at the proxy gateway)。 - HTTP 403 & ポリシー・エラー・コード:プロキシ・ポリシー・ブロック(例:

policy_20050:リクエストはターゲットに到達する前にコンプライアンス・ルールによってブロックされました)。 - HTTP 429:レート制限とスロットリング

- HTTP 502 とターゲットのエラーコード:プロキシからターゲットへの問題 (例:

target_40001: プロキシがターゲット・サーバに接続しようとしたときに DNS が失敗した)。

RFC9209 を使ったプロキシのデバッグのためのツールとベストプラクティス

必須ツール

プロキシ-ステータスヘッダを直接検査するためのcurl -v- ブラウザ開発者ツール(ネットワークタブ)

- 構造化された

エラーコードをパースするカスタムスクリプト

ベストプラクティス

- 特定の

Proxy-Statusエラータイプにアラートする自動化された監視を構築する。 - 即座の診断と解決のために詳細フィールドを使用する

- エラー・カテゴリー(クライアントとターゲットの問題)を追跡するダッシュボードを作成する。

エラーの種類に応じた再試行ロジックを実装する(dns_timeoutを再試行する、http_request_deniedを再試行しないなど)

専用IPコンフィギュレーションが必要なチームには、テストとデバッグ中に一貫したネットワーク動作を保証するために、Bright Dataの専用IPとプライベートIPオプションを検討することができます。

結論

RFC9209 はプロキシのデバッグを当て推量から正確で実用的な診断に変えます。Proxy-Statusヘッダを標準化することで、それは“502 Bad Gateway“のような一般的なエラーを構造化された機械が読める情報に置き換え、トラブルシューティングの時間を減らし、あなたのプロキシエコシステム全体でよりスマートな自動化を可能にします。

暗号化されたプロキシエラーをデバッグするのに疲れている場合、Bright Dataのプロキシサービスは、RFC9209のような標準と組み合わされ、エラーを減らし、データ収集を合理化する堅牢なインフラストラクチャを提供します。

詳細はこちら: